「ブログが乗っ取られた!」そんな最悪の事態は避けたいですよね。Webサイト運営においてセキュリティは不可欠ですが、特に「CSRF(クロスサイトリクエストフォージェリ)」攻撃は、あなたがログイン中の権限を悪用し、意図しない操作を強制する危険な脆弱性です。

この攻撃は、専門家だけでなくWordPressユーザーも知るべき本質的なリスク。対策を怠れば、サイトの乗っ取りや情報改ざんなど、取り返しのつかない被害に繋がります。ご安心ください。本記事では、CSRFの「仕組み」と「対策」の全てを、わずか5分で体系的に理解できます。

あなたのブログを守るため、今すぐこのセキュリティの「本質」を掴み、具体的な防御策を講じましょう。

1. CSRFの仕組み|CSRF攻撃を成立させる「物理的構成」

CSRF攻撃は、「操作対象(サーバー)」「認証情報(クライアント)」「攻撃の起点(外部サイト)」という3つの物理的な実体が揃うことで成立します。

攻撃の構成要素は以下の3者です。

- 操作対象(サーバー): あなたのWordPressサイト(管理画面やコメント機能など)。

- 認証保持者(クライアント): あなたのブラウザが持つ「セッションCookie」(ログインに必要な鍵)。

- 攻撃の起点(外部要素): 攻撃者が用意した不正なページ(サーバーへ不正な命令を送るHTMLコードが仕込まれる)。

不正サイトの攻撃時HTML例(不正なコメント投稿):

<form action="http://your-blog.com/wp-comments-post.php" method="POST">

<input type="hidden" name="comment" value="大量のスパムメッセージ...">

<input type="hidden" name="submit" value="コメントを送信">

</form> これら3者が連鎖し、あなたの意図しない操作が実行されます。

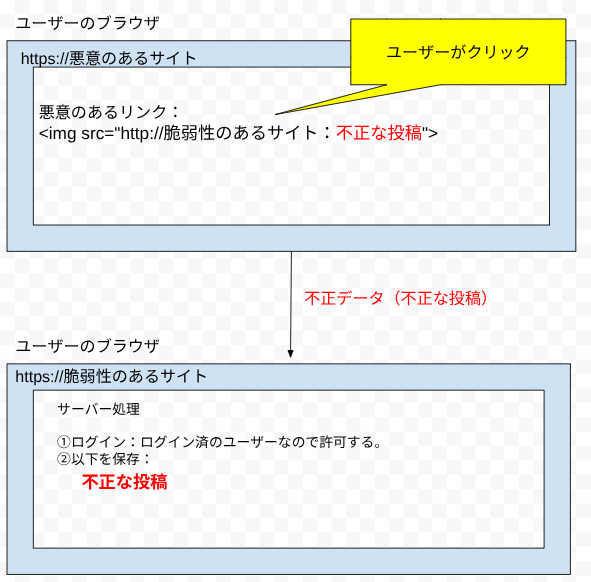

2. CSRFの仕組み|攻撃開始から被害確定までの「手順」

CSRF被害は、「セッション確立」「罠への誘導」「強制送信」「不正受理」という4つのステップが時系列で進行することで完結します。

攻撃プロセスは以下の通りです。

- セッション確立: WordPressにログインし、ブラウザが認証済み状態に。

- 罠への誘導: ログイン状態のまま、攻撃者のサイトへアクセス。

- 強制送信: 罠サイトでブラウザのCookieが自動付与され、WordPressへ不正リクエストが強制送信される。

- 不正受理: WordPressがNonce等の検証コードを見落とし、正規の操作として処理を完了。

ブログをCSRF攻撃から守る「多層的防御策」

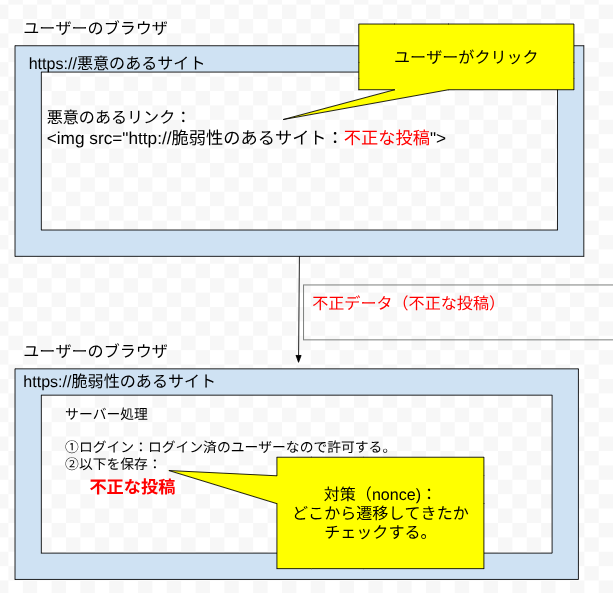

CSRF攻撃からブログを守るには、単一ではなく「多層的防御策」が不可欠です。「WordPress標準機能」「セキュリティプラグイン」「開発・カスタマイズ時の実装」の3つの視点から防御を固めましょう。

WordPressの標準機能による対策

WordPressは標準で「Nonce(ノンス)」機能を搭載。これは一度だけ使えるトークンで、フォーム送信時などに生成され、サーバー側で正当性を検証します。多くのWordPressコア機能や信頼性の高いテーマ・プラグインでは自動で防御が行われます。

セキュリティプラグインによる対策

標準機能でカバーしきれない脅威には、専門のセキュリティプラグインが有効です。WAF(Web Application Firewall)機能を持つプラグインは、CSRFを含む不正リクエストを検知・遮断します。「SiteGuard WP Plugin」や「Wordfence」などの導入を検討しましょう。

開発・カスタマイズ時の実装による対策

独自にWordPressテーマやプラグインを開発・カスタマイズする場合、CSRF対策は必須です。

wp_nonce_field()でトークン埋め込み: フォーム作成時は、wp_nonce_field()関数でNonceトークンを隠しフィールドとして埋め込みます。

<?php wp_nonce_field( 'my_action', 'my_nonce_field' ); ?>

<form action="" method="post">

<input type="text" name="data">

<input type="submit" value="送信">

</form>POSTメソッドの強制利用: 状態変更を伴うリクエストには必ずPOSTメソッドを使用し、GETメソッドは避けます。wp_verify_nonce()でNonce検証: データ送信後、サーバー側でwp_verify_nonce()関数を使ってNonceを厳格に検証し、失敗時は処理を停止します。

if ( ! isset( $_POST['my_nonce_field'] ) || ! wp_verify_nonce( $_POST['my_nonce_field'], 'my_action' ) ) {

wp_die( '不正なリクエストです!' );

}

// 検証成功、データを処理専用検証関数活用: 管理画面操作にはcheck_admin_referer()、AJAXリクエストにはcheck_ajax_referer()を利用すると効率的です。

まとめ

本記事では、ブログ乗っ取りの脅威となるCSRF攻撃について、その「物理的構成」から「攻撃プロセス」、そして「多層的な防御策」までを簡潔に解説しました。大切なのは、攻撃の「仕組み」を理解し、具体的な防御策を講じることです。

CSRF対策の要は、WordPressのNonce活用、セキュリティプラグインによる強化、そして開発・カスタマイズ時における厳格なNonce検証の実装です。特に独自コードを扱う際は、wp_nonce_field()やwp_verify_nonce()の適用を徹底してください。

5分で理解した知識を活かし、あなたのブログを今日からより安全なものにしましょう。

参考| WordPress 公式ドキュメント(Nonce / CSRF)

📌 WordPress Nonce の説明(CSRF 対策)

WordPress公式では、Nonce がフォームや AJAX リクエストの「正当なアクションかどうか」を検証するために使われ、マルウェアや偽造リクエスト(CSRF)を防ぐ目的があると説明されています。

👉 Understand and use WordPress nonces properly(WordPress公式)

https://developer.wordpress.org/news/2023/08/understand-and-use-wordpress-nonces-properly/

Nonces の目的は malicious HTTP requests(悪意のある HTTP リクエスト)を防ぐことであり、特に Cross‑Site Request Forgery(CSRF)攻撃 などを抑止することができる。WordPress Developer Resources

📌 WordPress Nonces API(生成・検証)

WordPress公式の API リファレンスにも Nonce を生成・検証する関数 が詳細に書かれています。

👉 Nonces – Common APIs Handbook(WordPress公式)

https://developer.wordpress.org/apis/security/nonces/

ここには次のような情報があります:

wp_nonce_field():フォームに Nonce を埋め込む関数wp_create_nonce():Nonce を生成する関数wp_verify_nonce():Nonce を検証する関数- 管理画面/AJAX 用の検証関数(

check_admin_referer()やcheck_ajax_referer())も併記

※ 全て開発者向け公式 API リファレンスです。WordPress Developer Resources

📌 wp_nonce_field() の説明(公式)

wp_nonce_field() 関数は、「フォーム内に Nonce を埋め込み」、そのフォームデータが外部から偽造されたものではないことを確認する目的で使います。

👉 wp_nonce_field() 関数 — WordPress公式リファレンス

https://developer.wordpress.org/reference/functions/wp_nonce_field/

この関数はフォームが 同じサイトから送信されたものかどうか を確認するために Nonce hidden field を生成する。Nonces によって 多くのケースで CSRF 攻撃から保護できる。WordPress Developer Resources

📌 wp_verify_nonce() の説明(公式)

Nonce を検証する際に使う関数です。

この処理がないと、CSRF の検証が行われません。

👉 wp_verify_nonce() — WordPress公式リファレンス

https://developer.wordpress.org/reference/functions/wp_verify_nonce/

この関数は、送信された Nonce が正しいものかどうか検証します。検証失敗時にはリクエストを停止するなどの処理が必要です。

【徹底解説】XSSとは?クロスサイトスクリプティングの仕組みと対策を攻撃事例つきでわかりやすく解説

【徹底解説】XSSとは?クロスサイトスクリプティングの仕組みと対策を攻撃事例つきでわかりやすく解説 WordPressブロガーのためのXSS対策ガイド:仕組みから守り方まで徹底解説

WordPressブロガーのためのXSS対策ガイド:仕組みから守り方まで徹底解説